Giống như nhiều người dùng Internet, tôi từng hài lòng với việc bảo vệ mạng gia đình bằng những gì được coi là một tường lửa trên bộ định tuyến cùng các tường lửa phần mềm và giải pháp chống vi-rút trên từng thiết bị cá nhân. Tôi đã sử dụng trình quản lý mật khẩu được mã hóa trong nhiều năm, luôn cẩn trọng không truy cập các trang web đáng ngờ hay nhấp vào liên kết lạ, và tôi đã nghĩ rằng mình đang làm khá tốt công việc đảm bảo an toàn trực tuyến. Thế nhưng, gần đây tôi bắt đầu tìm hiểu về tường lửa phần cứng và chúng đã cho tôi thấy rằng những nỗ lực trước đây của mình chưa thực sự đủ. Các giải pháp tường lửa tôi từng sử dụng chỉ bảo vệ hai điểm trên mạng: nơi dữ liệu đi vào và đi ra khỏi nhà, cùng với hàng rào giữa máy tính của tôi và phần còn lại của mạng. Mặc dù chúng vẫn là một phần của thiết lập bảo mật tốt, nhưng lại không làm gì để ngăn chặn các mối đe dọa di chuyển bên trong mạng. Chúng cũng thuộc kiểu tường lửa cũ chỉ dựa vào các quy tắc, không cung cấp bất kỳ tính năng bảo mật nâng cao nào của một tường lửa phần cứng hiện đại. Giờ đây, tôi đã có một thiết bị đang hoạt động trên mạng với tất cả lưu lượng truy cập đi qua nó, và không chỉ mạng của tôi an toàn hơn mà hiệu suất cũng được cải thiện đáng kể khi tôi đã chặn được hàng tấn lưu lượng truy cập không cần thiết.

5. Kiểm Soát Lưu Lượng Mạng Vượt Trội

Đảm Bảo Lưu Lượng Mạng Của Bạn Đáng Tin Cậy Và Đi Đúng Nơi

Chức năng cơ bản của một tường lửa phần cứng là chặn lưu lượng truy cập trái phép trên mạng của bạn. Nó thực hiện điều này bằng một bộ quy tắc được xác định trước, mà bạn phải điều chỉnh theo thời gian dựa trên nhu cầu mạng cụ thể của mình. Nhưng nó cũng có thể giám sát lưu lượng mạng, xây dựng một bức tranh về mức độ sử dụng thông thường và cảnh báo bạn nếu có bất kỳ điều gì bất thường bắt đầu xảy ra, mang lại cảnh báo sớm về các mối đe dọa tiềm ẩn.

Một Tường Lửa Thế Hệ Mới (Next-Generation Firewall – NGFW) cũng bổ sung tính năng kiểm tra gói tin sâu (deep packet inspection) vào danh sách đó, kiểm tra nhiều hơn chỉ các tiêu đề trên gói dữ liệu để loại bỏ các gói tin có khả năng độc hại. Nó cũng có thể làm nhiều việc khác, bao gồm:

- Hạn chế GeoIP: Chặn các mối đe dọa trước khi chúng có thể cố gắng kết nối từ các khu vực địa lý không mong muốn.

- Giới hạn khả năng hiển thị: Giới hạn sự hiển thị đối với các giao thức rủi ro cao.

- Đảm bảo giao tiếp: Đảm bảo các chương trình cụ thể chỉ có thể giao tiếp với các thiết bị mà chúng cần.

- Chạy phần mềm IPS/IDS: Thực thi phần mềm Hệ thống Ngăn chặn Xâm nhập (Intrusion Prevention System – IPS) và Hệ thống Phát hiện Xâm nhập (Intrusion Detection System – IDS) để xác định và giám sát các mối đe dọa.

Bằng cách tăng cường giám sát lưu lượng mạng và kết hợp nó với danh sách các mối đe dọa đã biết do cộng đồng an ninh mạng tạo ra, một tường lửa phần cứng có thể chặn hầu hết các mối đe dọa mà không cần sự can thiệp của con người. Và bằng cách biết những người dùng nào nên có mặt trên mạng của bạn và giờ hoạt động thông thường của họ, bất kỳ lưu lượng truy cập nào nằm ngoài giới hạn đó đều có thể được xem xét kỹ hơn để xác định xem đó có phải là mối đe dọa hay không.

4. Giảm Thiểu Rủi Ro Đe Dọa

An Tâm Với Kiến Trúc Zero Trust

Giữa tường lửa phần cứng và các điểm truy cập không dây (AP) của tôi, mạng của tôi hoạt động trên kiến trúc Zero Trust (Không Tin Cậy). Mỗi thiết bị được kết nối với mạng chỉ được cấp quyền truy cập đủ vào tài nguyên mạng để thực hiện chức năng cần thiết. Điều này không chỉ giới hạn lượng lưu lượng mạng không cần thiết, mà nếu bất kỳ thiết bị nào bị tấn công, nó chỉ có thể truy cập tối đa một vài thứ khác và một danh sách giới hạn các địa chỉ IP, giao thức, v.v.

Điều này cũng có nghĩa là tôi nhận được thông báo khi bất kỳ thiết bị nào cố gắng kết nối với mạng mà chưa từng kết nối trước đây, cho phép tôi chấp thuận hoặc từ chối kết nối. Hầu hết thời gian, đây là một trong những chiếc điện thoại thông minh trong gia đình kết nối lại khi địa chỉ MAC được thay đổi để bảo vệ quyền riêng tư, nhưng điều này cho tôi biết rằng hệ thống sẽ hoạt động nếu có điều gì đó không xác định cố gắng kết nối.

3. Phân Tách Thiết Bị IoT

Cô Lập Thiết Bị Nhà Thông Minh – Quyết Định Khôn Ngoan

Tôi từng đặt tất cả các thiết bị nhà thông minh của mình trên cùng một SSID và mạng LAN với các thiết bị chứa dữ liệu cá nhân của tôi, nhưng giờ thì không còn nữa. Thực tế, tôi không cần tường lửa phần cứng để thực hiện điều này, vì tôi có thể đã sử dụng VLAN trên một bộ chuyển mạch được quản lý hoặc thậm chí sử dụng mạng khách trên bộ định tuyến Wi-Fi cũ của mình, nhưng khi đó tôi sẽ không có phần chức năng còn lại mà tôi hiện đang truy cập. Các thiết bị nhà thông minh thường thiếu bảo mật hoặc không nhận được các bản cập nhật firmware thường xuyên để khắc phục lỗi. Tuy nhiên, bằng cách giữ tất cả chúng trên một VLAN riêng biệt, cách xa mọi thứ khác và được giám sát bởi tường lửa, nguy cơ bất kỳ thiết bị nào bị tấn công và lây nhiễm sang các thiết bị nối mạng khác của tôi là rất thấp.

2. Bảo Mật Đa Tầng: Chìa Khóa Thành Công

Không Giải Pháp Nào Đủ Độc Lập Để Bảo Vệ Mạng

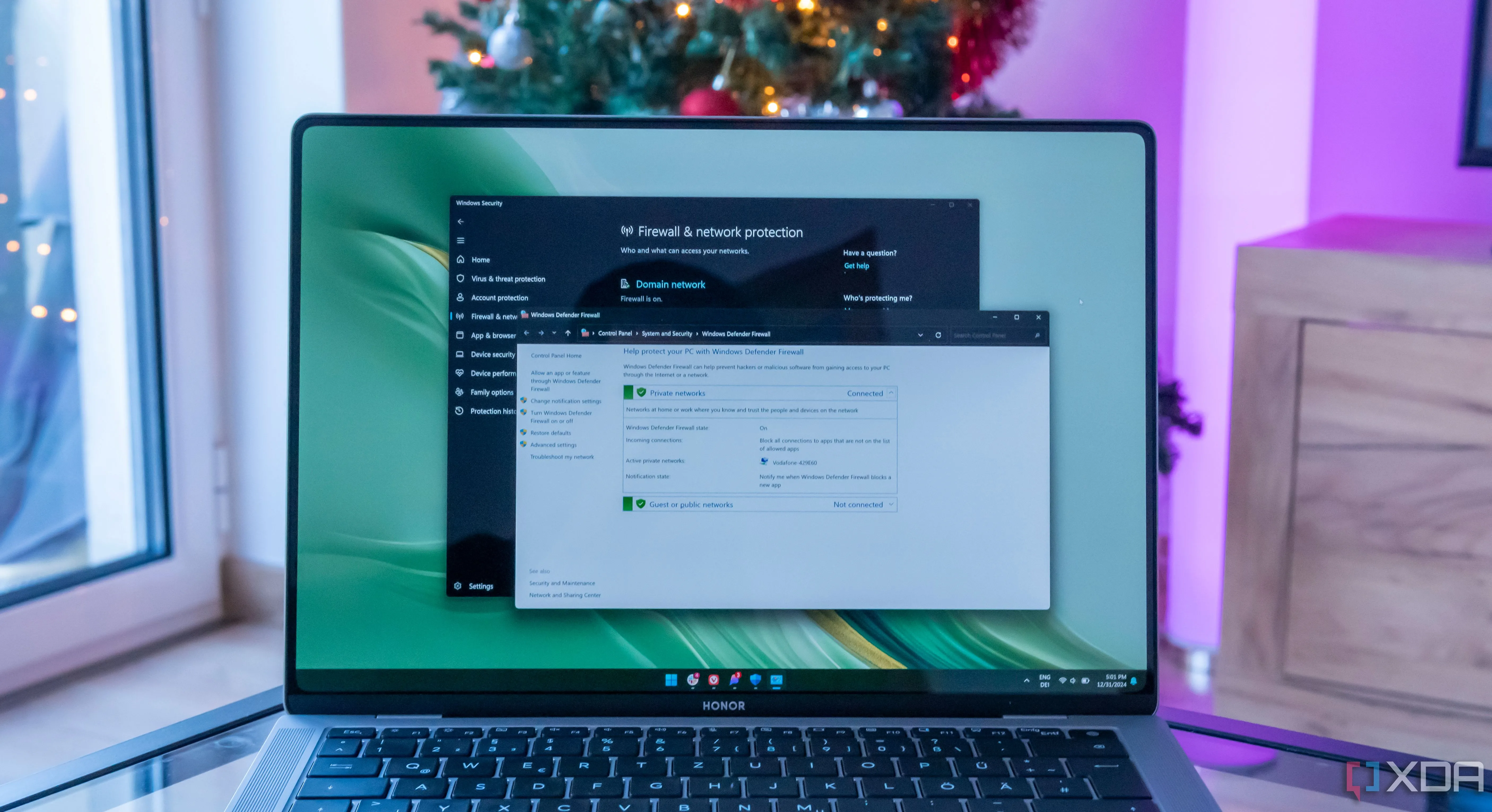

Hình ảnh máy tính xách tay Windows 11 hiển thị trang cài đặt tường lửa Windows tích hợp, minh họa một lớp bảo mật trong hệ thống bảo mật đa tầng của mạng gia đình.

Hình ảnh máy tính xách tay Windows 11 hiển thị trang cài đặt tường lửa Windows tích hợp, minh họa một lớp bảo mật trong hệ thống bảo mật đa tầng của mạng gia đình.

Không có phương pháp bảo mật nào đạt hiệu quả 100% mọi lúc, cho dù đó là phần mềm chống vi-rút, tường lửa phần mềm hay phần cứng, lọc địa chỉ MAC, hay các phương pháp kiểm soát truy cập khác. Đó là lý do tại sao chúng ta có còi báo động ô tô và bộ khóa động cơ để kết hợp với cửa khóa và khóa bánh xe. Không một thiết bị đơn lẻ nào có thể bảo vệ tài sản của bạn mọi lúc, nhưng bằng cách xếp chồng bảo mật theo nhiều lớp, nó khiến kẻ tấn công rất khó khăn hoặc tốn thời gian để thành công.

Ngay cả bên trong tường lửa của tôi, tôi cũng có nhiều lớp bảo mật, với kiểm tra gói tin dựa trên quy tắc và quy tắc mặc định từ chối/cho phép được hỗ trợ bởi kiểm tra gói tin sâu. Công cụ phát hiện mối đe dọa nhận các bản cập nhật từ cộng đồng an ninh mạng khi các mối đe dọa mới được phát hiện, và nó đủ thông minh để nhận ra các mô hình hành vi độc hại có thể xảy ra ngay cả khi nó không nhận ra chữ ký của chương trình tạo ra các yêu cầu mạng đó. Thêm vào đó, nó có một hệ thống ngăn chặn xâm nhập (IPS) và hệ thống phát hiện xâm nhập (IDS) được ghép nối để gắn cờ các vấn đề và điều tra, đồng thời nó có thể cách ly các tệp đã tải xuống nếu nhận thấy điều gì bất thường.

1. Quyền Riêng Tư Được Cải Thiện

Chặn Quảng Cáo Và Trình Theo Dõi Ngay Tại Nguồn Trước Khi Chúng Vào Mạng

Hầu hết các tường lửa phần cứng chạy Linux hoặc FreeBSD, điều đó có nghĩa là chúng thực sự là các hệ điều hành nhỏ có khả năng thêm các mô-đun được viết cho chúng, hoặc lưu trữ các dịch vụ được đóng gói để bổ sung thêm chức năng. Điều đó có nghĩa là bạn có thể thêm các công cụ như Pi-hole để chặn bất kỳ yêu cầu máy chủ quảng cáo nào, giữ chúng ra khỏi mạng của bạn và giúp tra cứu DNS nhanh hơn.

Nhưng không chỉ quảng cáo có thể bị chặn. Các thiết bị thông minh, đặc biệt là TV, nổi tiếng là thường xuyên gửi các yêu cầu kết nối hơn mức cần thiết. Những yêu cầu này làm đầy dung lượng mạng của bạn và làm mọi thứ chậm lại cho những người khác, và không phải lúc nào cũng dễ dàng tìm ra thiết bị nào là thủ phạm. Với tường lửa phần cứng toàn bộ nhà, tôi có thể thấy thiết bị nào đang gửi nhiều yêu cầu hơn mức cần thiết và chặn chúng truyền qua mạng.

Để thực hiện điều này dễ dàng hơn, tôi đã kiểm kê mọi thiết bị trên mạng của mình ở cấp độ địa chỉ MAC và đặt tên chúng đúng cách trong các trang quản lý của tường lửa. Bằng cách đó, tôi không phải lãng phí thời gian tìm kiếm thiết bị nào khớp với địa chỉ MAC hoặc IP, và việc khắc phục sự cố có thể bắt đầu ngay lập tức để tìm các ứng dụng, thiết bị hoặc các phiền toái khác đang hoạt động không đúng.

Tôi Không Hiểu Sao Lại Mất Nhiều Thời Gian Để Chuyển Đổi Đến Vậy, Nhưng Tôi Thật Sự Hài Lòng

Tôi luôn biết về tường lửa phần cứng, nhưng tôi từng nghĩ chúng chỉ dành cho môi trường doanh nghiệp, nơi hàng nghìn người dùng và thiết bị được quản lý hàng ngày. Tuy nhiên, hiểu biết của tôi đã lỗi thời, và tôi đã không xem xét có bao nhiêu thiết bị tôi có trên mạng gia đình, hoặc có bao nhiêu ứng dụng và dịch vụ liên tục gửi lưu lượng truy cập cho nhau và ra bên ngoài mạng của tôi. Giờ đây, tôi biết điều gì đang xảy ra trên mạng của mình, có khả năng hiển thị bất kỳ mối đ đe dọa tiềm ẩn nào và có thể thấy liệu có ai đang dò tìm mạng của tôi để tìm lỗ hổng bảo mật như các cổng mở hay không. Kết quả cuối cùng là một phương pháp tiếp cận bảo mật mạng đa tầng mà tôi chưa từng có trước đây, và mọi thiết bị trên mạng của tôi đều được hưởng lợi.