Trong nhiều thập kỷ qua, các thiết bị Windows không ít lần gặp phải những sự cố khó hiểu, một phần do hệ điều hành này vẫn còn chứa những đoạn mã cũ kỹ. Ví dụ điển hình là việc máy tính Windows XP từng có thể bị treo nếu bài hát “Rhythm Nation” của Janet Jackson được phát ở gần. Giờ đây, một vấn đề nghiêm trọng khác liên quan đến bảo mật đã được báo cáo, nhưng Microsoft lại từ chối phân loại nó là một lỗi. Đây là một lỗ hổng bảo mật Windows RDP đáng báo động, nơi các thông tin đăng nhập cũ vẫn có thể hoạt động hiệu quả.

Windows RDP: Tính năng và Rủi ro bảo mật tiềm ẩn

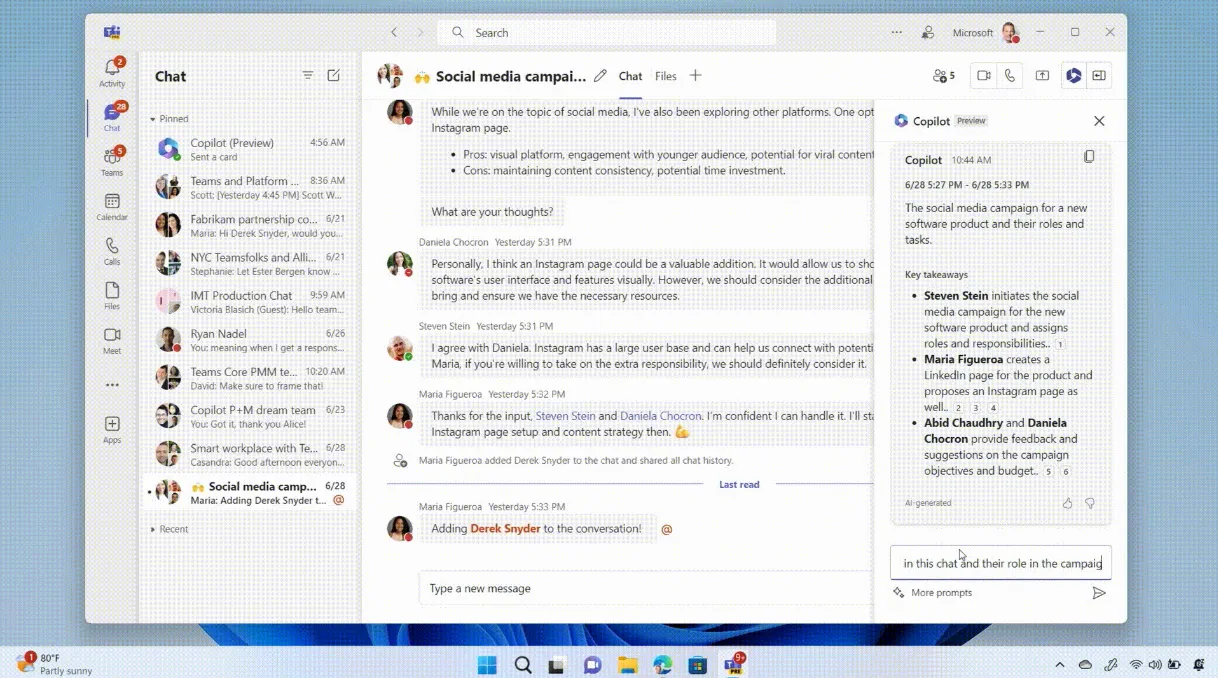

Bạn có lẽ đã quen thuộc với Giao thức Máy tính Từ xa (Remote Desktop Protocol – RDP) của Windows. Đây là một giao thức độc quyền của Microsoft cho phép người dùng kết nối và truy cập các máy Windows từ xa. Trường hợp sử dụng phổ biến nhất của RDP là giúp các quản trị viên IT trong một tổ chức kết nối với tài khoản người dùng để giải quyết các vấn đề kỹ thuật. RDP là một công cụ cực kỳ hữu ích, nhưng nếu bị kẻ xấu lợi dụng, nó có thể gây ra những nguy hiểm khôn lường.

Các công cụ Remote Desktop phổ biến cho phép truy cập máy tính từ xa, tiềm ẩn rủi ro bảo mật Windows RDP

Các công cụ Remote Desktop phổ biến cho phép truy cập máy tính từ xa, tiềm ẩn rủi ro bảo mật Windows RDP

Mới đây, nhà nghiên cứu bảo mật Daniel Wade đã phát hiện một lỗ hổng đặc biệt nghiêm trọng trong Windows RDP. Theo đó, giao thức này cho phép các thông tin đăng nhập đã bị thu hồi (mật khẩu cũ) vẫn có thể hoạt động trong một số trường hợp nhất định. Điều này có nghĩa là ngay cả khi bạn đã đặt lại mật khẩu cho Windows RDP thành một mật khẩu hoàn toàn mới, kẻ tấn công vẫn có thể kết nối từ xa đến PC chủ bằng thông tin đăng nhập cũ.

Lỗ hổng này xảy ra khi một máy tính Windows đăng nhập bằng tài khoản Microsoft hoặc Azure được cấu hình để sử dụng RDP. Người dùng được xác thực có thể truy cập PC này từ xa bằng mật khẩu riêng được xác thực cục bộ hoặc thông qua tài khoản Microsoft/Azure. Tuy nhiên, Daniel Wade phát hiện ra rằng ngay cả khi mật khẩu của tài khoản trực tuyến này đã được đặt lại, mật khẩu cũ vẫn có thể được sử dụng – đây là một lỗ hổng bảo mật lớn.

Một nhà phân tích lỗ hổng khác, Will Dormann, nhận xét: “Điều này không có ý nghĩa từ góc độ bảo mật. Nếu tôi là một quản trị viên hệ thống, tôi sẽ mong đợi rằng ngay khi tôi thay đổi mật khẩu của một tài khoản, thì thông tin đăng nhập cũ của tài khoản đó không thể được sử dụng ở bất cứ đâu. Nhưng đây lại không phải là trường hợp xảy ra.” Wade cũng nhấn mạnh rằng Defender, Azure và Entra ID không hề gắn cờ hành vi này, và cũng không có dấu hiệu rõ ràng nào khi hoạt động này diễn ra.

Phản hồi gây tranh cãi từ Microsoft: “Tính năng chứ không phải lỗi”?

Trước báo cáo từ Daniel Wade, Trung tâm Phản hồi Bảo mật Microsoft (MSRC) đã xác nhận hành vi này nhưng lại không phân loại nó là một lỗi hay lỗ hổng bảo mật. Microsoft tuyên bố rằng thiết kế này là có chủ đích, nhằm đảm bảo rằng “ít nhất một tài khoản người dùng luôn có khả năng đăng nhập bất kể hệ thống đã ngoại tuyến trong bao lâu.” Mặc dù vậy, công ty đã cập nhật tài liệu chính thức của mình, trong đó có đoạn cảnh báo:

Cảnh báo

Khi người dùng thực hiện đăng nhập cục bộ, thông tin xác thực của họ được xác minh cục bộ dựa trên một bản sao đã lưu vào bộ nhớ đệm trước khi được xác thực với nhà cung cấp danh tính qua mạng. Nếu xác minh bộ đệm thành công, người dùng sẽ có quyền truy cập vào màn hình ngay cả khi thiết bị ngoại tuyến. Tuy nhiên, nếu người dùng thay đổi mật khẩu của họ trên đám mây, trình xác minh đã lưu vào bộ nhớ đệm sẽ không được cập nhật, điều này có nghĩa là họ vẫn có thể truy cập máy cục bộ của mình bằng mật khẩu cũ.

Giao diện Windows 11 trên laptop, nơi lỗ hổng RDP có thể bị khai thác nếu không được cập nhật bảo mật

Giao diện Windows 11 trên laptop, nơi lỗ hổng RDP có thể bị khai thác nếu không được cập nhật bảo mật

Đáng chú ý là Microsoft đã biết về vấn đề này ít nhất từ tháng 8 năm 2023. Tuy nhiên, khi nhận được các báo cáo về “lỗi” này vào thời điểm đó, hãng đã xem xét thiết kế và tài liệu triển khai của mình, và cuối cùng quyết định rằng việc sửa đổi mã sẽ gây ra các vấn đề tương thích, nên không đáng để thực hiện. Tóm lại, có vẻ như Microsoft sẽ không vá “lỗ hổng” này, mặc dù lẽ ra việc thay đổi mật khẩu của một dịch vụ phải đồng nghĩa với việc nó không thể được sử dụng để truy cập lại theo cách cũ.

Đây là một vấn đề nghiêm trọng mà người dùng Windows, đặc biệt là các quản trị viên hệ thống, cần lưu ý. Mặc dù Microsoft coi đây là một tính năng, nhưng nó vẫn tiềm ẩn rủi ro lớn đối với an ninh mạng nếu thông tin đăng nhập cũ bị lộ. Hãy luôn cẩn trọng và áp dụng các biện pháp bảo mật bổ sung để bảo vệ hệ thống của bạn.

Bạn nghĩ sao về quan điểm của Microsoft đối với lỗ hổng Windows RDP này? Hãy chia sẻ ý kiến của bạn trong phần bình luận bên dưới và tìm hiểu thêm các thủ thuật bảo mật khác trên thichthuthuat.com!