Là một người luôn quan tâm sâu sắc đến an ninh mạng, tôi thường cảm thấy vô cùng bức xúc trước những thực hành bảo mật kém hiệu quả. Mặc dù đa số người dùng thông thường có thể không phải lo lắng quá nhiều về các mối đe dọa chung, nhưng vẫn tồn tại những vector tấn công phổ biến mà kẻ xấu có thể và sẽ khai thác khi có cơ hội. Đây chính là con đường ít kháng cự nhất: khi một lỗ hổng tồn tại trong mạng của bạn mà mạng khác không có, kẻ tấn công sẽ dễ dàng nhắm vào mục tiêu có thể khai thác hơn là tìm kiếm một lỗ hổng tiềm ẩn. Vì lý do đó, tôi tha thiết yêu cầu bạn ngừng phơi bày các thiết bị Internet of Things (IoT) của mình ra Internet.

Tôi hiểu rằng không phải ai cũng có thể tránh việc kết nối các thiết bị IoT của mình với Internet. Camera CCTV có khả năng truy cập web, đèn thông minh và nhiều thiết bị công nghệ khác đòi hỏi kết nối Internet để hoạt động hiệu quả hoặc đơn giản là để điều khiển. Một số người có thể cảm thấy rằng việc cài đặt các bản cập nhật khi chúng được phát hành là đủ để bảo vệ họ, nhưng thực tế thường không phải vậy. Một nghiên cứu xuất sắc từ Đại học New York, có tựa đề “Software Update Practices on Smart Home IoT Devices”, đã phân tích dữ liệu công khai liên quan đến các thiết bị IoT, và thông tin thu được từ đó thật sự đáng lo ngại.

Thiết Bị IoT: Mảnh Đất Màu Mỡ Cho Việc Khai Thác Bảo Mật

Đèn thông minh của bạn có thể “phản bội” bạn

Các thiết bị IoT cực kỳ hữu ích, chúng cho phép chúng ta xây dựng những ngôi nhà thông minh theo đúng nghĩa. Tôi đã dành nhiều thời gian với Home Assistant, tích hợp đèn thông minh cũ, cài đặt cảm biến Zigbee, và triển khai phần mềm mới để điều khiển tất cả. Điều này bao gồm việc thiết lập LocalTuya, phần mềm có thể được sử dụng để điều khiển các thiết bị Tuya trên mạng nội bộ thay vì thông qua đám mây.

Cảm biến nhiệt độ và độ ẩm Sonoff với Zigbee, một thiết bị IoT nhà thông minh

Cảm biến nhiệt độ và độ ẩm Sonoff với Zigbee, một thiết bị IoT nhà thông minh

Dữ liệu do các nhà nghiên cứu thu thập được thông qua IoT Inspector, một công cụ cho phép bạn hình dung các hoạt động mạng của thiết bị IoT tại nhà. Công cụ này, cũng được phát triển tại Đại học New York, có một bộ dữ liệu về các thiết bị thực tế, phiên bản phần mềm và user agents của chúng. Mặc dù người dùng nên cập nhật thiết bị của mình khi có bản cập nhật mới, điều đó có thể không đủ tốt để bảo vệ họ. Như các nhà nghiên cứu đã nêu:

“Chúng tôi nhận thấy rằng các nhà cung cấp triển khai cập nhật theo từng đợt, và thường thì các bản cập nhật được triển khai không phải là mới nhất. Nói cách khác, khi nhà cung cấp triển khai cập nhật, họ không phải lúc nào cũng cập nhật thành phần phần mềm lên phiên bản mới nhất, điều đó có nghĩa là các thiết bị thường bị bỏ lại trong tình trạng dễ bị tổn thương ngay cả khi người dùng cuối đã cài đặt bản cập nhật.”

Vậy bạn có thể làm gì? Như chúng ta đã thấy trong quá khứ, có những mối đe dọa rất thực tế lợi dụng các thiết bị IoT trên toàn cầu, và đó là bởi vì chúng nổi tiếng với các lỗ hổng của mình. Một trong những ví dụ nổi tiếng nhất về điều này là botnet Mirai, một mạng botnet đã lợi dụng các lỗ hổng trong thiết bị IoT để xây dựng mạng lưới của nó. Phần mềm này đã được sử dụng để thực hiện một số cuộc tấn công Từ chối Dịch vụ Phân tán (DDoS) lớn nhất từng thấy. Nó lần đầu tiên được dùng để đánh sập các máy chủ Minecraft, trước khi được sử dụng để đưa các “ông lớn” như Netflix, GitHub và Reddit ngoại tuyến.

Những vấn đề này chủ yếu do các công ty sản xuất thiết bị gây ra, vì việc phát hành chậm (hoặc thậm chí hoàn toàn không có) các bản cập nhật khiến chúng trở thành mục tiêu hấp dẫn. Các vector tấn công cũng sẽ khác nhau tùy theo từng thiết bị, tùy thuộc vào cách thiết bị của bạn tương tác với Internet, và nó có thể thay đổi cách chúng bị phơi bày. Một số có thể sử dụng UPnP để mở cổng cho các kết nối dựa trên đám mây, như trong trường hợp camera CCTV.

Tuy nhiên, cũng có thể phát hiện ra những lỗ hổng nguy hiểm hơn đáng kể. Trong một trường hợp đặc biệt khét tiếng, một giao thức chuyển tiếp ngang hàng có tên iLinkP2P đã trở thành tâm điểm của một vụ tranh cãi khai thác liên quan đến IoT. Với CVE-2019-11219 và CVE-2019-11220, nhà nghiên cứu bảo mật Paul Marrapese đã phát hiện ra hai triệu thiết bị IoT kết nối với Internet rộng lớn hơn dễ bị khai thác từ xa, và rất có thể còn nhiều hơn thế nữa.

Giải Pháp Bảo Vệ Toàn Diện Duy Nhất Cho Thiết Bị IoT Của Bạn

Không cần phải bất tiện như bạn nghĩ

Cách duy nhất để thực sự bảo vệ mình là ngăn thiết bị IoT của bạn truy cập Internet. Tôi đã thấy một số gợi ý đặt chúng trên một VLAN có quyền truy cập Internet để cập nhật và điều khiển đám mây, để ít nhất chúng được tách biệt khỏi phần còn lại của mạng của bạn, nhưng điều đó chỉ giải quyết được một nửa vấn đề. Trong trường hợp camera CCTV chẳng hạn, các cuộc tấn công tiềm năng trong tương lai như trong trường hợp iLinkP2P vẫn có thể phơi bày camera CCTV trong nhà bạn ra Internet rộng lớn hơn. Nó bảo vệ bạn khỏi kẻ tấn công sử dụng các thiết bị đó để khám phá các thiết bị khác trên cùng mạng, nhưng nguồn cấp dữ liệu video của camera của bạn giờ đây có thể hiển thị trực tuyến. Hơn nữa, trong trường hợp Mirai, khi các thiết bị IoT được sử dụng để tạo thành botnet, VLAN bảo vệ chống lại điều đó như thế nào? Bạn có thể giới hạn mức sử dụng băng thông, nhưng bạn vẫn không giải quyết được vấn đề thực tế là các thiết bị bị xâm nhập ngay từ đầu. Nói thẳng ra, cách duy nhất để giải quyết vấn đề là đưa chúng ngoại tuyến hoàn toàn.

Điều này rõ ràng đặt ra những thách thức riêng, nhưng có những giải pháp thay thế cho những ai nghiêm túc về việc đảm bảo an ninh mạng của mình. ESPHome từ Open Home Foundation (cùng nhóm sở hữu Home Assistant) cho phép bạn flash các thiết bị IoT của riêng mình bằng phần mềm tùy chỉnh để đưa chúng hoàn toàn ngoại tuyến và quản lý chúng cục bộ. Rõ ràng ESPHome không hỗ trợ mọi thiết bị, nhưng nó hỗ trợ khá nhiều, và rất có thể, hầu hết các thiết bị của bạn có thể được chuyển đổi. Thậm chí có một số thiết bị có thể được chuyển đổi sang ESPHome qua mạng, mặc dù hầu hết yêu cầu sửa đổi vật lý. Điều đó vẫn có thể đáng giá trong trường hợp của bạn, hoặc thậm chí có thể là một dự án kỹ thuật thú vị.

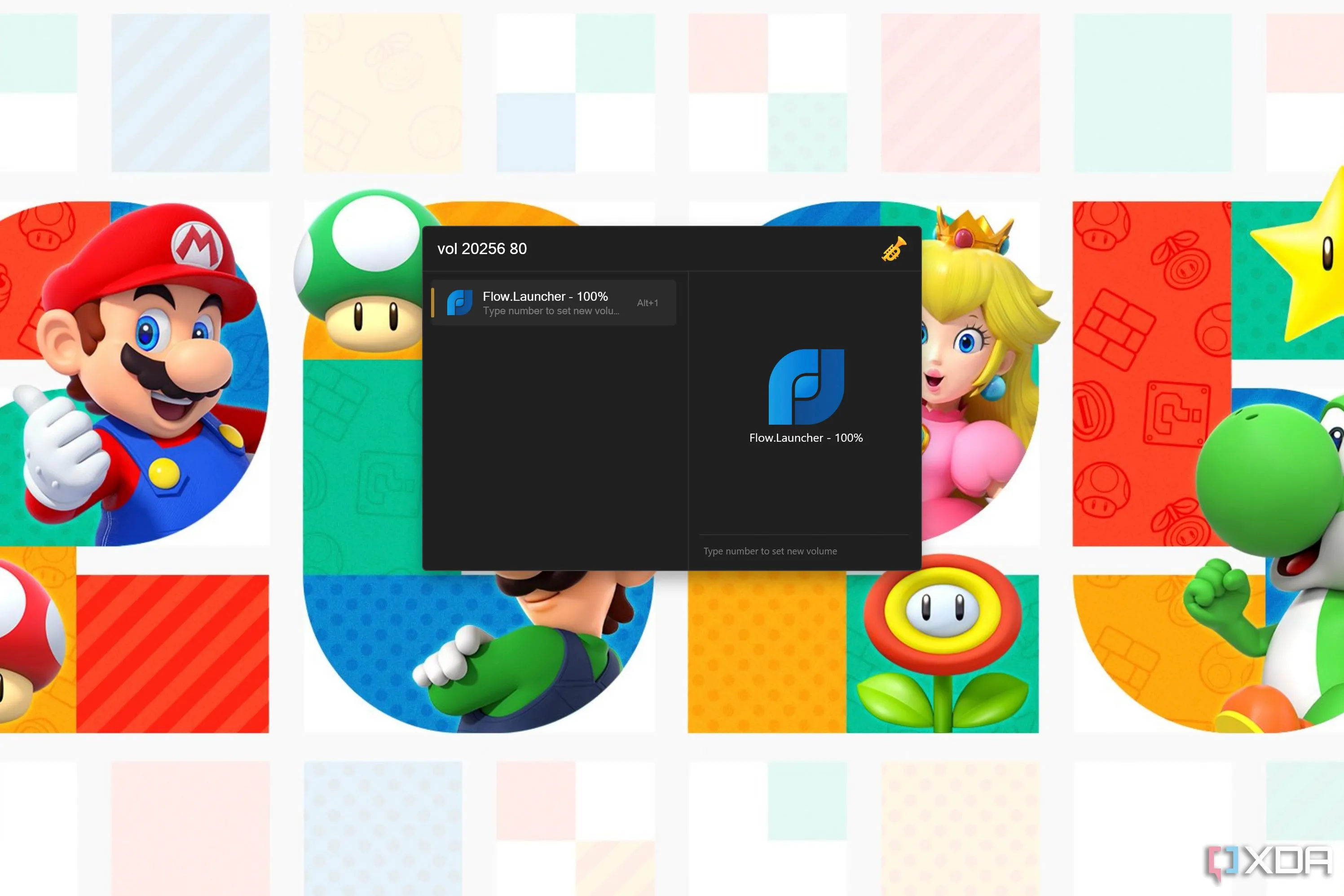

Cách khác để bảo vệ bản thân, và cách tôi cá nhân làm, là chặn hoàn toàn quyền truy cập Internet của chúng. Tất cả đèn thông minh của tôi đều là đèn thông minh dựa trên Tuya, và các công cụ như LocalTuya cho phép bạn điều khiển chúng cục bộ. Rất dễ dàng lấy các khóa kết nối cần thiết để điều khiển chúng từ mạng cục bộ, và không yêu cầu sửa đổi phần cứng. Sau khi bạn đã thu thập các khóa đó (thông qua nền tảng Tuya Cloud Developer), bạn có thể điều khiển chúng từ LocalTuya, loại bỏ sự phụ thuộc vào đám mây của chúng và cho phép chúng vẫn được điều khiển ngay cả khi chúng không thể “gọi về nhà” nữa.

Cắm cáp Ethernet vào cổng LAN 10GbE trên thiết bị NAS TerraMaster F4-424 Max, minh họa kết nối mạng nội bộ an toàn

Cắm cáp Ethernet vào cổng LAN 10GbE trên thiết bị NAS TerraMaster F4-424 Max, minh họa kết nối mạng nội bộ an toàn

Trong trường hợp của tôi, tôi sử dụng tường lửa OPNsense của mình để chặn tất cả lưu lượng truy cập đến các đèn đó, ngoại trừ đến hộp Home Assistant của tôi, vì tất cả đèn thông minh của tôi được điều khiển thông qua nó như một điểm liên lạc trung tâm. Sau đó, LocalTuya (chạy như một tích hợp tùy chỉnh được cài đặt qua HACS) có thể điều khiển chúng. LocalTuya chạy trên mạng nội bộ của tôi, không có nguy cơ đèn của tôi bị khai thác, và tôi không cần lo lắng về việc chúng bị khai thác qua Internet.

Nếu bạn nghiêm túc về bảo mật mạng, tôi không thể nhấn mạnh đủ tầm quan trọng của việc đưa các thiết bị IoT của bạn ngoại tuyến nếu có thể. Chúng thường dễ bị khai thác, nhận rất ít bản cập nhật (nếu có), và có thể gây bất lợi cho bảo mật của bạn. Mặc dù không có giải pháp nào là hoàn hảo, nhưng cách duy nhất để đảm bảo bạn được bảo vệ là ngăn chúng truy cập Internet rộng lớn hơn. Nó có vẻ là một biện pháp cực đoan, nhưng thật không may, đó là cách duy nhất. Các thiết bị này hiếm khi được cập nhật, và khi có các giải pháp thay thế cho việc điều khiển đám mây mà bạn có thể tự triển khai, có rất ít lý do để thực sự giữ chúng kết nối với Internet.

Tài liệu tham khảo:

- New York University. “Software Update Practices on Smart Home IoT Devices”. (https://arxiv.org/pdf/2208.14367)